・攻撃ベクトルの研究 のバックアップ(No.6)

- バックアップ一覧

- 差分 を表示

- 現在との差分 を表示

- ソース を表示

- ・攻撃ベクトルの研究 へ行く。

情報システム開発契約のセキュリティ仕様作成のためのガイドライン(案)?

サイバー攻撃の実態?

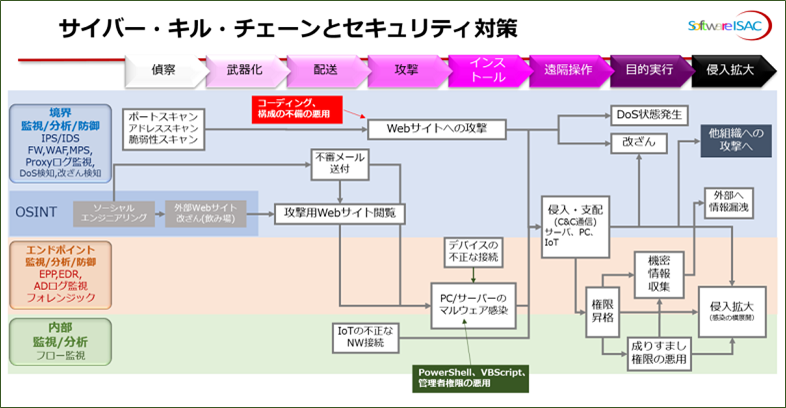

サイバーキルチェーンとセキュリティ対策 †

攻撃は、初期侵入から、実行、認証情報の収集、水平展開と幅広い手法の積み重ねで構成されているため、一部の手法の実施を阻止できれば、大規模な拡散や情報漏洩などの被害をある程度防ぐことが可能となります。

以下の図にもあるように、攻撃にはSQLインジェクションなどのコーディングの不備や、構成の不備などの脆弱性を利用するものと、PC、サーバーのOSやアプリケーションなどの設定の不備を利用するものがあります。

また、攻撃ベクトルの初期で侵入を断ち切らないと、検知以外に攻撃を知る方法がなくなり、その間、情報漏洩が発生したかすら把握できなくなる可能性がでてきます。本ガイドラインを、ユーザーとベンダーのリスクコミュニケーションのツールとして利用する際は、以下のように切り分けて使うと効果的です。

- コーディングや構成の不備 → ASVS を開発仕様、開発標準として活用し、受入テストの基準作りに利用する

- OSやアプリケーションの不備→ 詳細な緩和策? を構成仕様として活用し、受入テストでチェックする

・CVE-2017-11882 Officeの数式エディタの脆弱性を使った攻撃 †

ソフトウェアの脆弱性を利用してマルウェアを侵入させた例です。

・ランサムウェア Emotet の攻撃ベクトル? †

電子メールに悪意のあるファイルを添付し、ユーザーがそれを開くことでマルウェアを侵入させた例です。